0w0

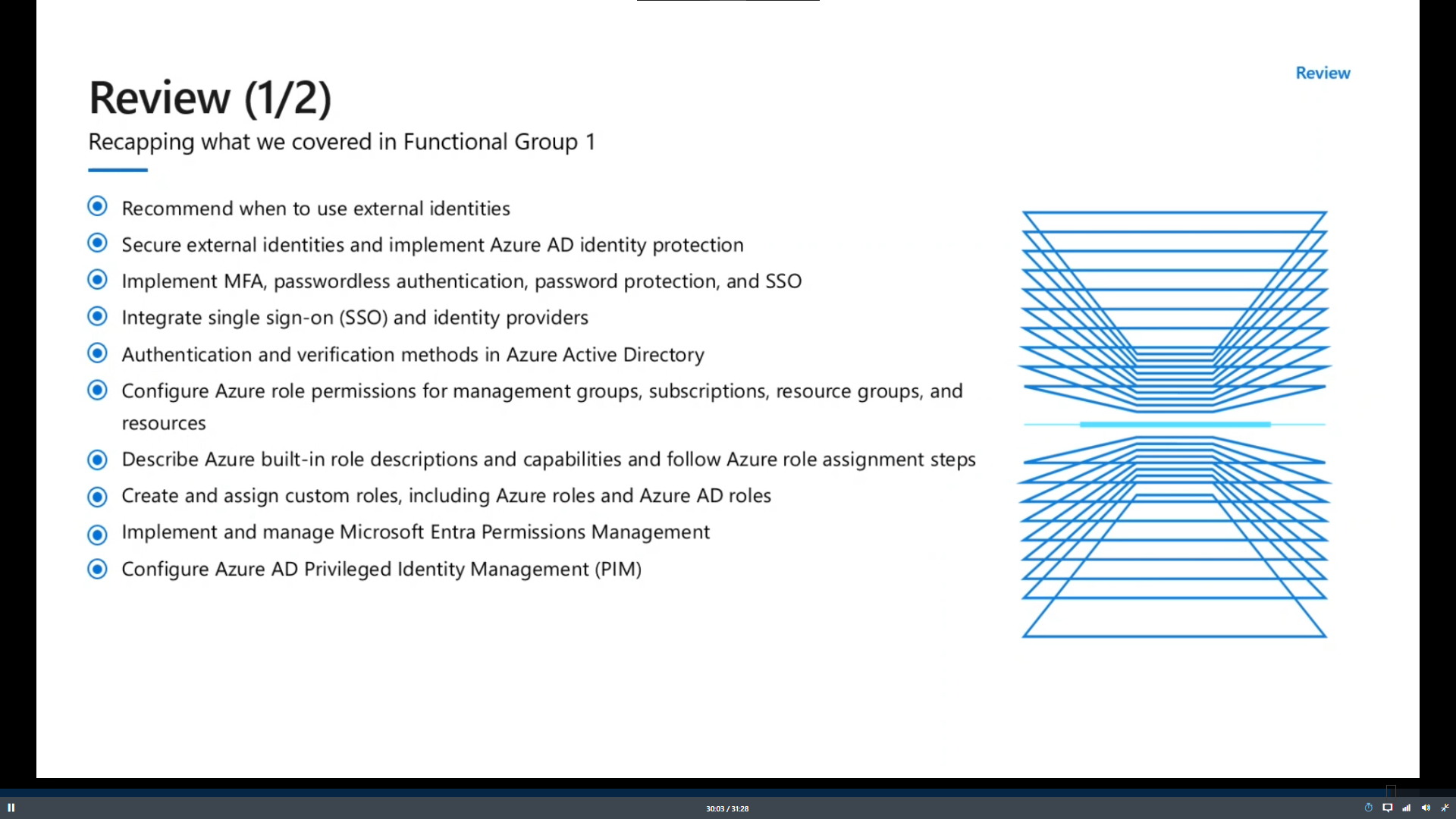

01. AZ-500 준비 - ID 및 액세스 관리 본문

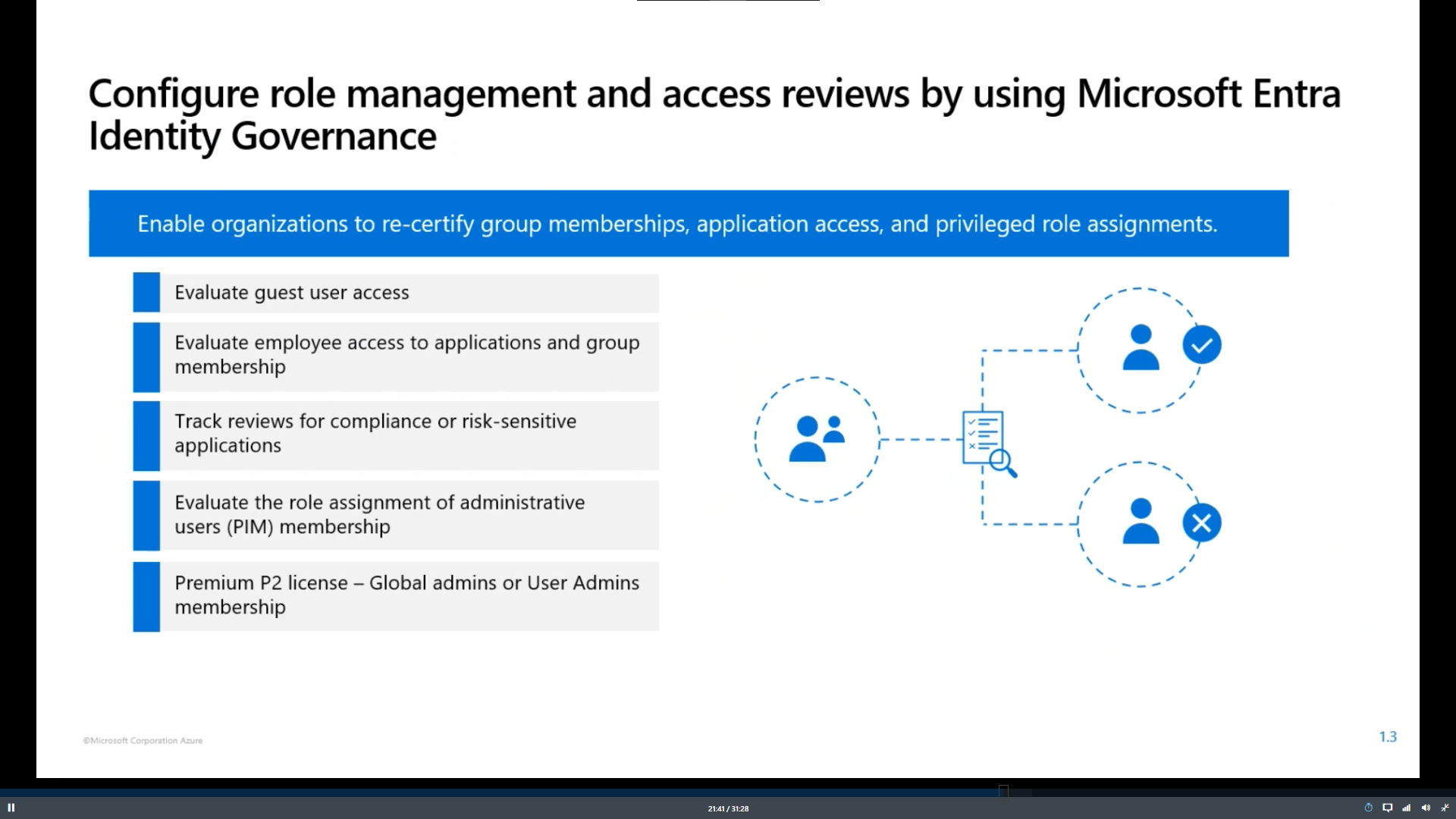

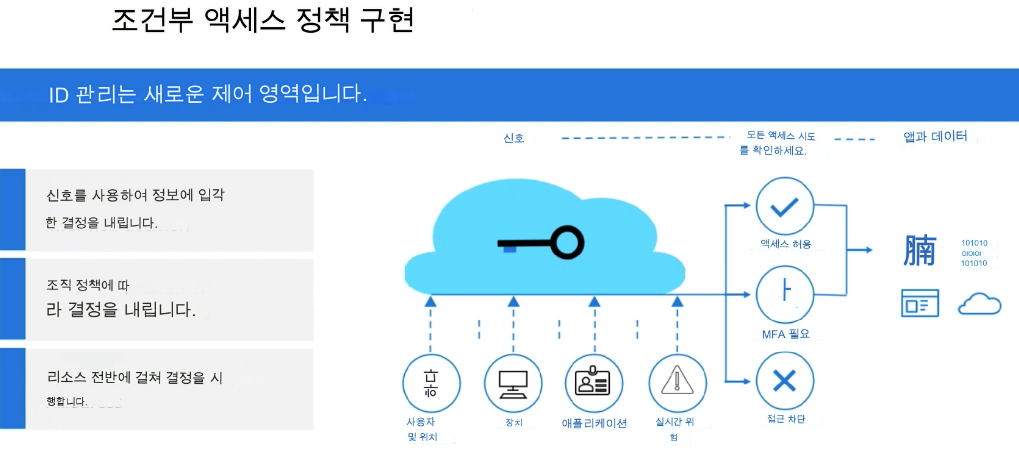

- Coditional Access

B2B 협업 및 B2B 직접 연결의 경우 : 조건부 액세스 정책 및 크로스 테넌트 액세스 설정 등의 기능을 사용하여 호스트/초대 조직에서 관리합니다.

- 다중 테넌트 애플리케이션

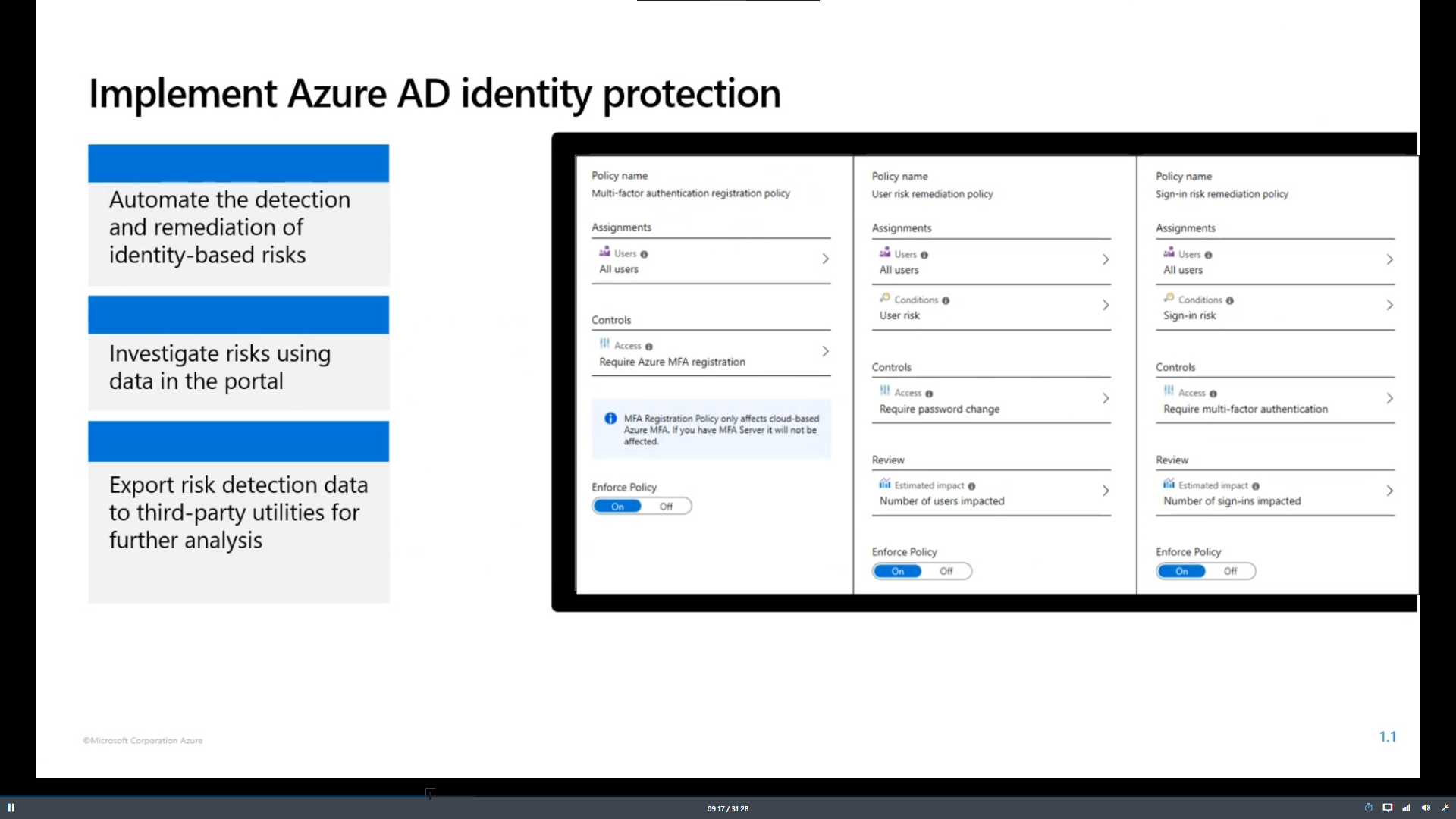

Azure AD ID 보호 구현

- ID 기반 리스크 탐지 및 해결 자동화

- 포털의 데이터를 이용한 리스크 조사

- 추가 분석을 위해 위험 감지 데이터를 타사 유틸리티로 내보내기

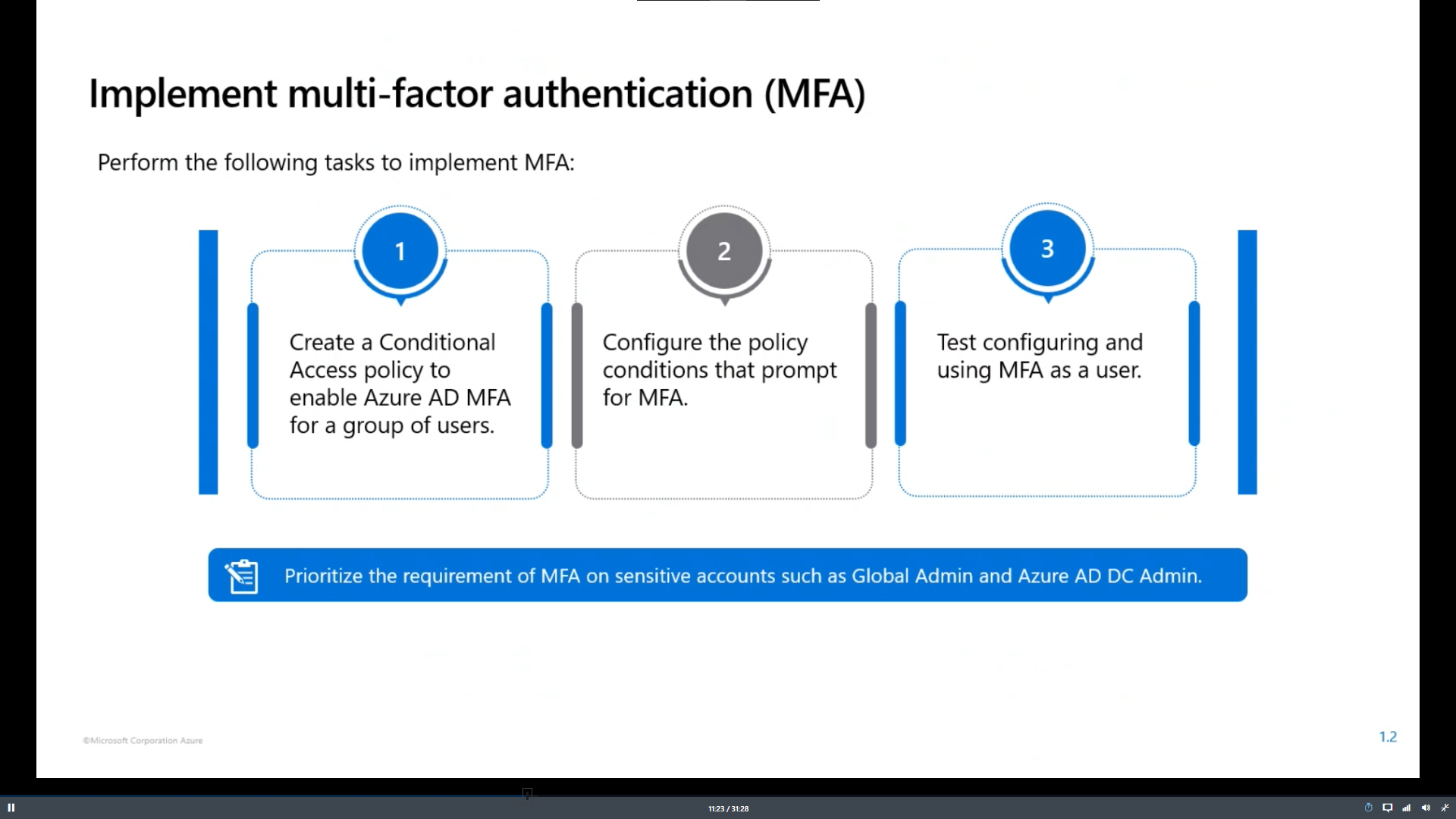

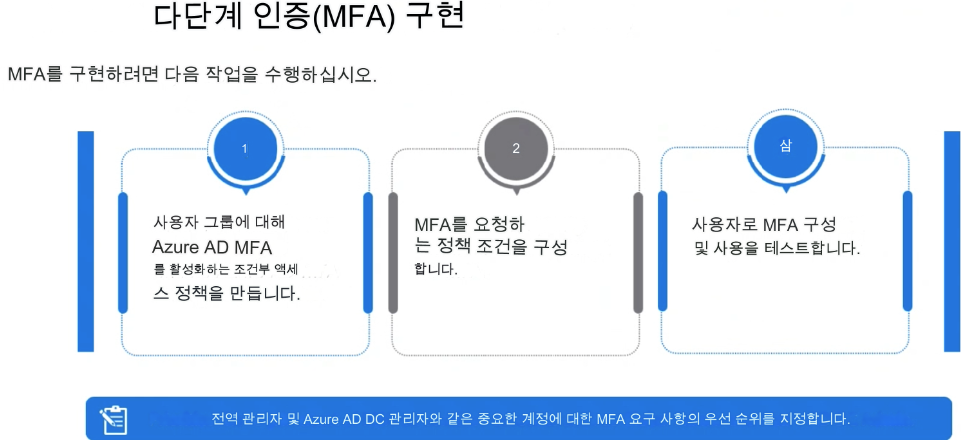

다단계 인증(MFA) 구현

- MFA를 구현하려면 다음 작업을 수행하세요.

1. 사용자 그룹에 대해 Azure AD MFA를 활성화하는 조건부 액세스 정책을 만듭니다.

2. MFA를 요청하는 정책 조건을 구성합니다.

3. 사용자로 MFA 구성 및 사용을 테스트합니다.

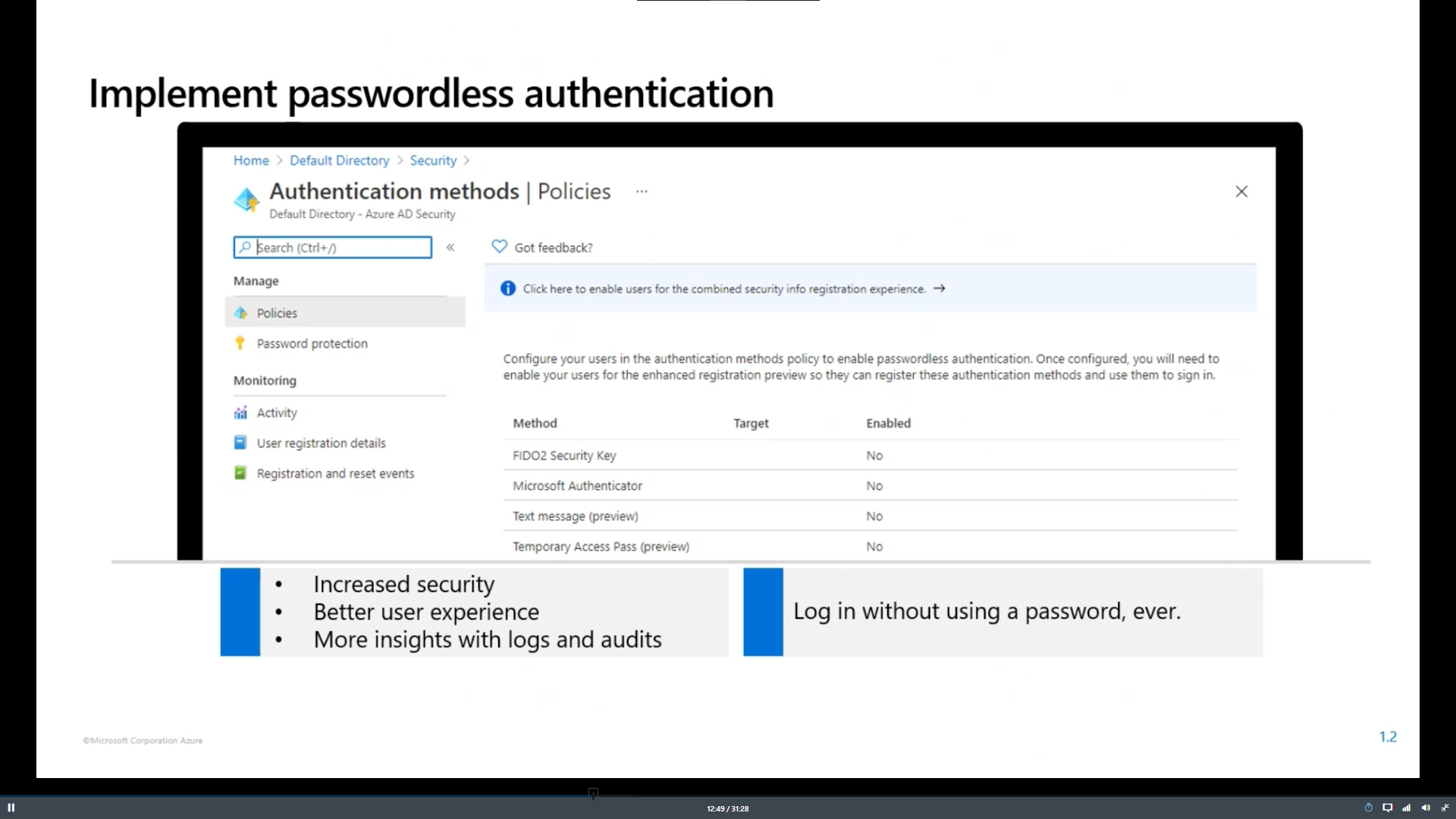

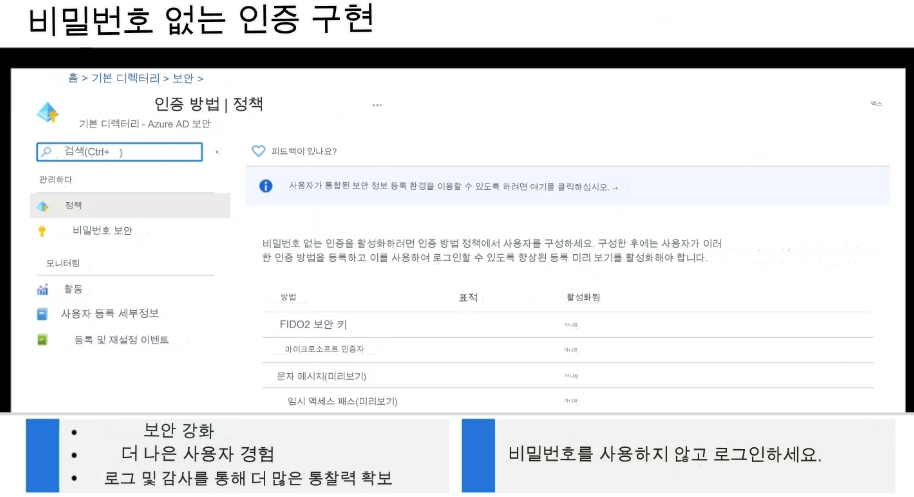

비밀번호 없는 인증 구현

- 보안 강화

- 사용자 환경 개선

- 로그 및 감사를 통해 더 많은 통찰력 제공

=> 비밀번호를 사용하지 않고 로그인합니다.

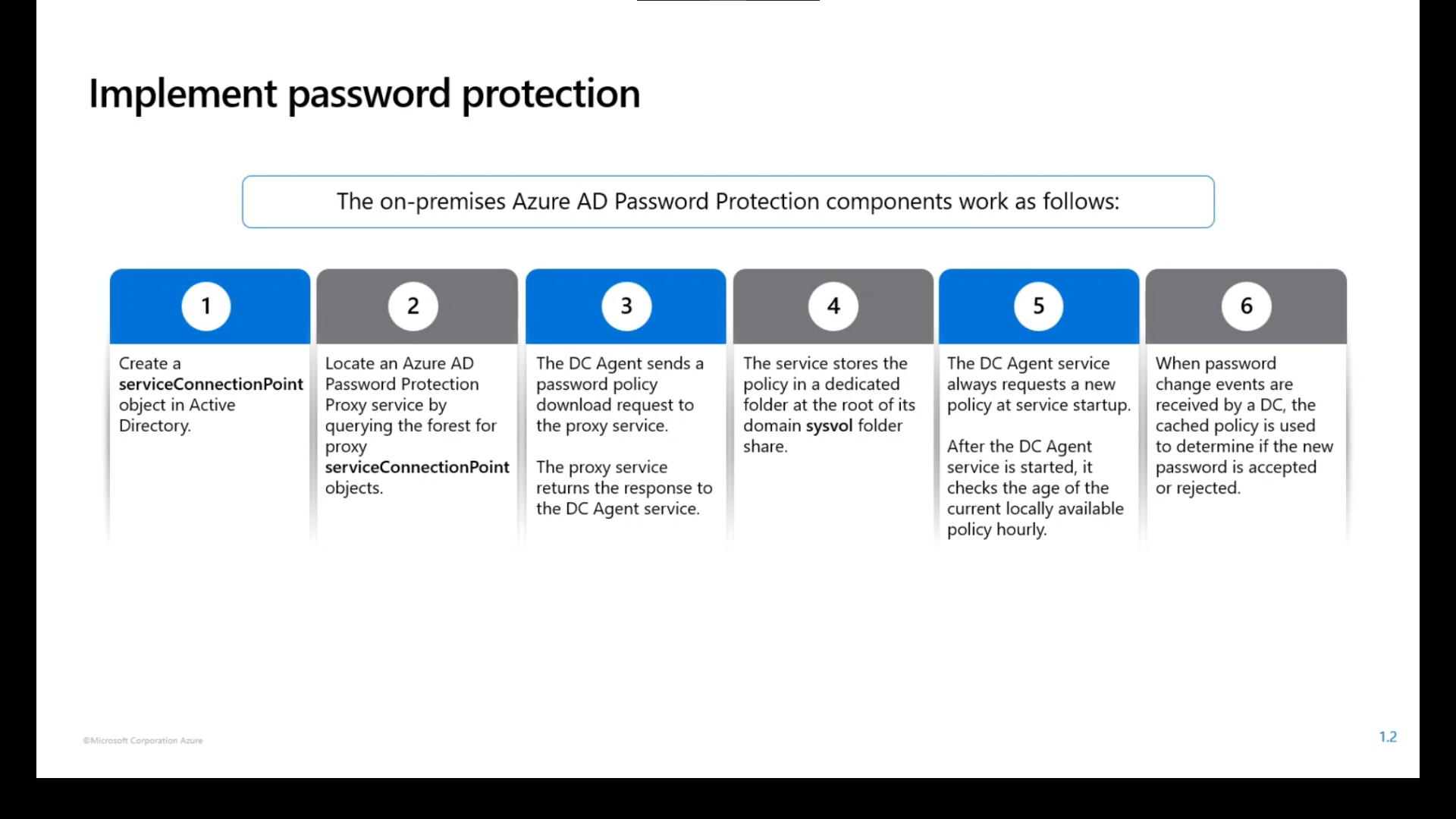

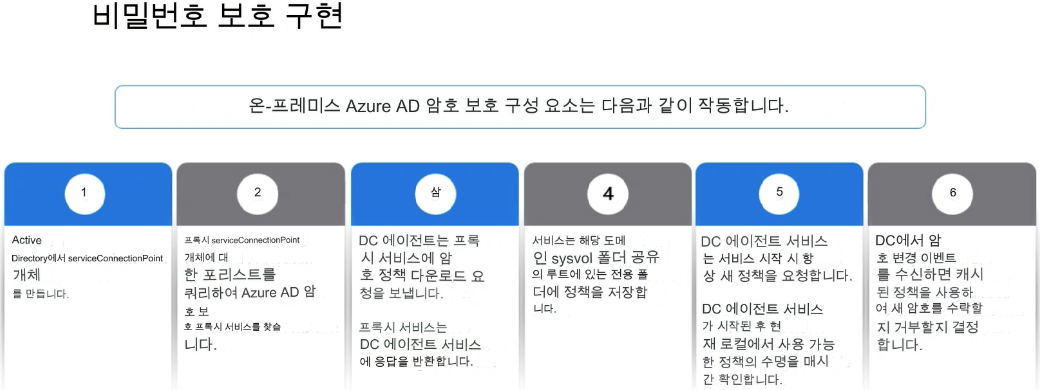

비밀번호 보호 구현

온-프레미스 Azure AD 암호 보호 구성 요소는 다음과 같이 작동합니다 :

1. Active Directory에서 serviceConnectionPoint 개체를 생성합니다.

2. 포리스트에서 프록시 serviceConnectionPoint 개체를 쿼리하여 Azure AD 암호 보호 프록시 서비스를 찾습니다.

3. DC 에이전트는 프록시 서비스에 암호 정책 다운로드 요청을 보냅니다. 프록시 서비스는 DC 에이전트 서비스에 응답을 반환합니다.

4. 서비스는 해당 도메인 sysvol 폴더 공유의 루트에 있는 전용 폴더에 정책을 저장합니다.

5. DC 에이전트 서비스는 서비스 시작 시 항상 새 정책을 요청합니다. DC 에이전트 서비스가 시작된 후 현재 로컬에서 사용 가능한 정책의 수명을 매시간 확인합니다.

6. DC에서 암호 변경 이벤트를 수신하면 캐시된 정책을 사용하여 새 암호를 수락할지 거부할지 결정합니다.

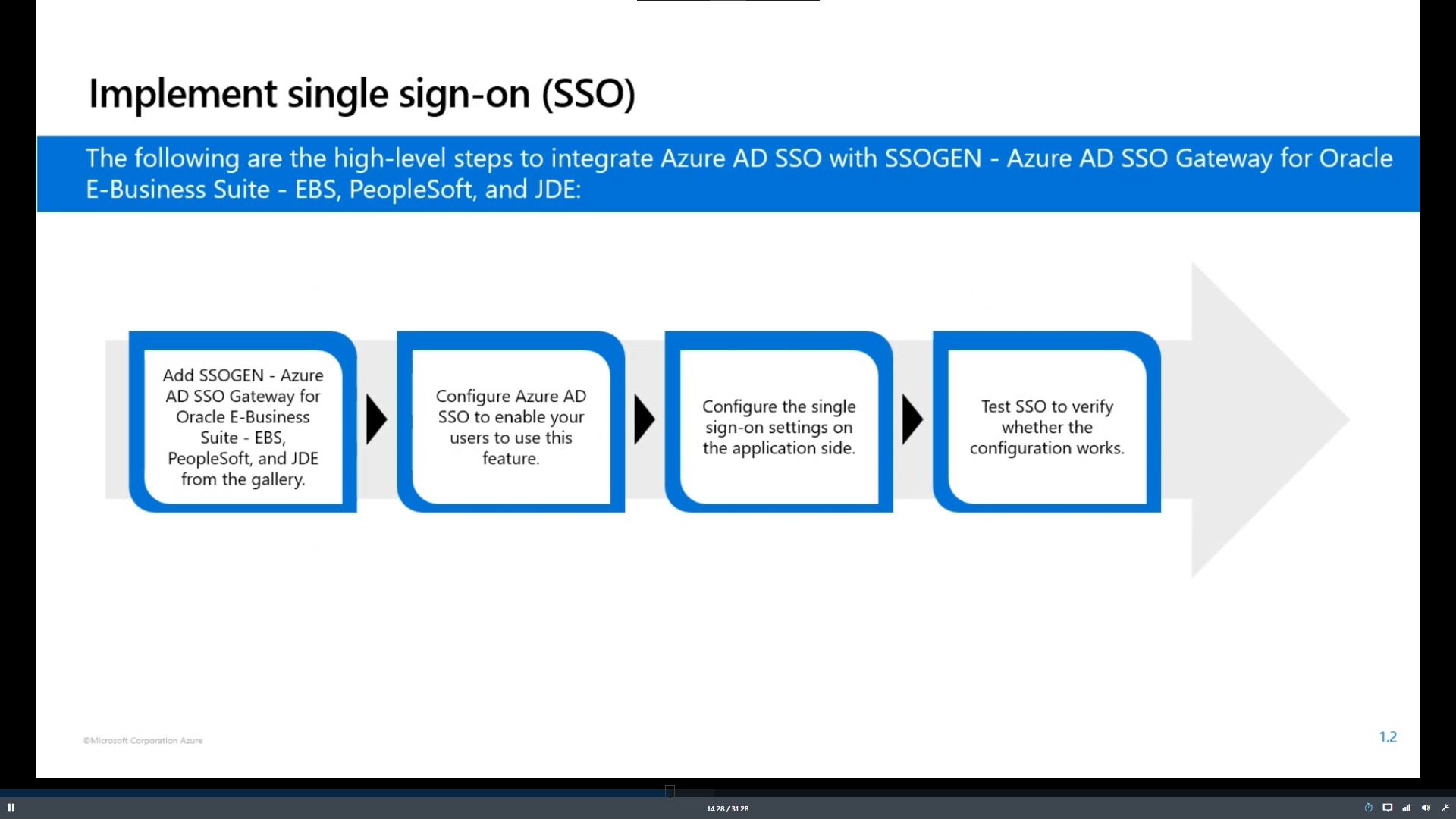

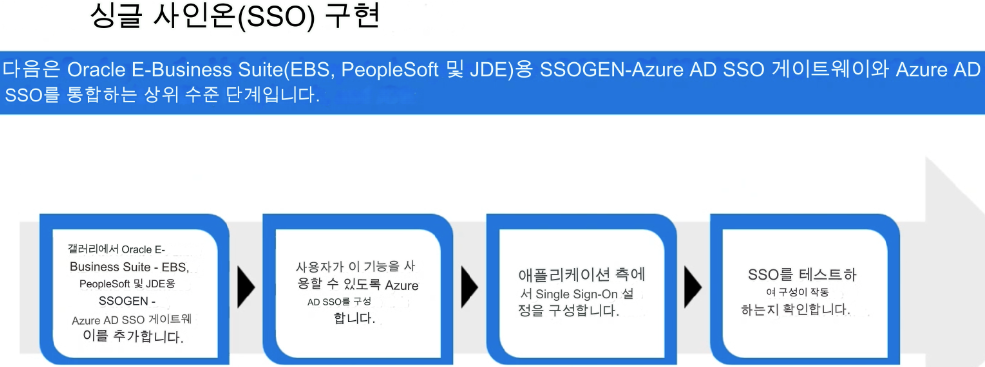

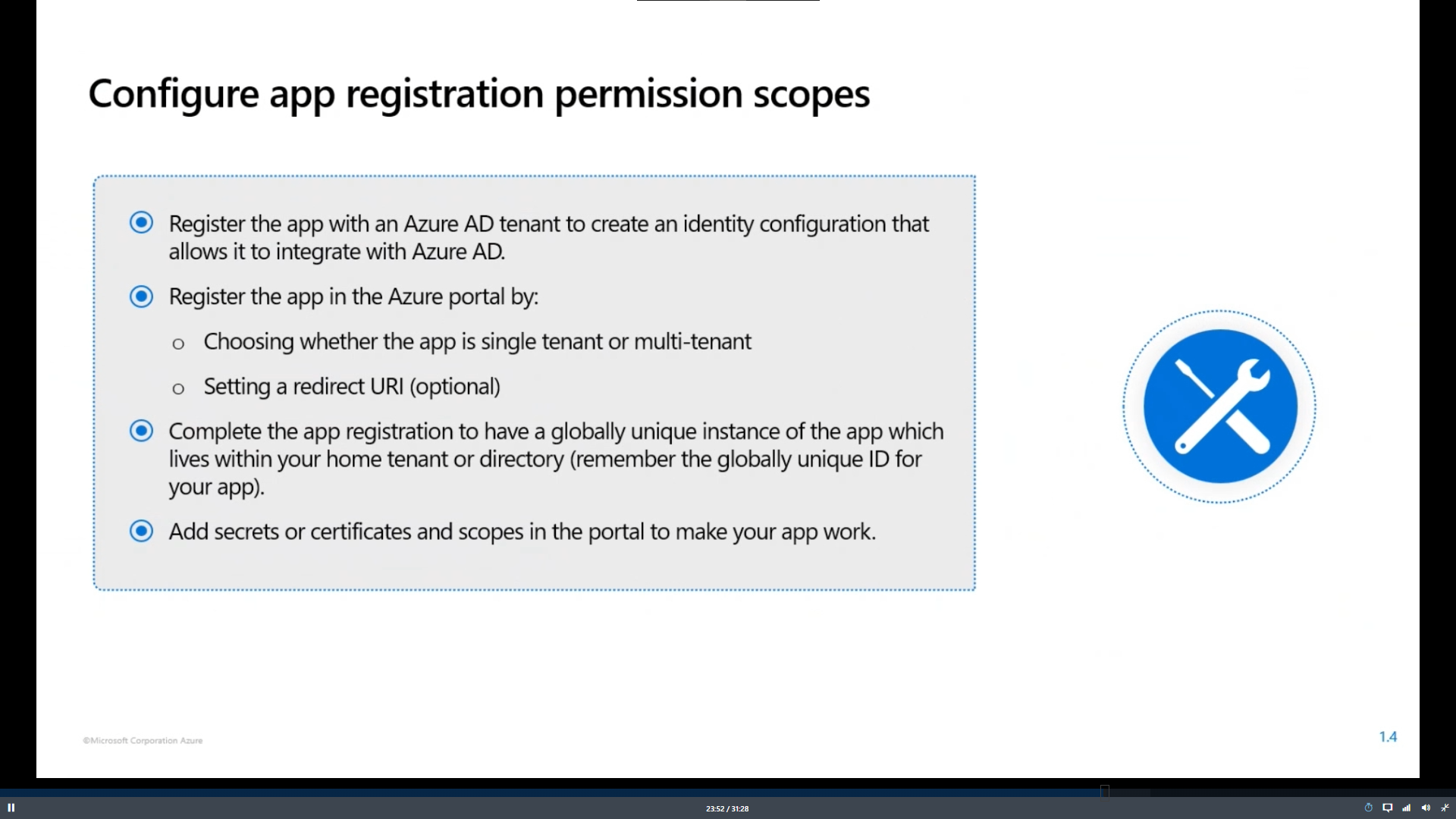

싱글 사인온(SSO) 구현

다음은 Azure AD SSO를 SSOGEN(Oracle E-Business Suite용 Azure AD SSO 게이트웨이 - EBS, PeopleSoft 및 JDE)과 통합하는 상위 수준 단계입니다.

1. SSOGEN - Oracle E-Business Suite용 Azure AD SSO 게이트웨이 - EBS, PeopleSoft 및 JDE를 갤러리에서 추가합니다.

2. 사용자가 이 기능을 사용할 수 있도록 Azure AD SSO를 구성합니다.

3. 애플리케이션 측에서 Single Sign-On 설정을 구성합니다.

4. SSO를 테스트하여 구성이 작동하는지 확인합니다.

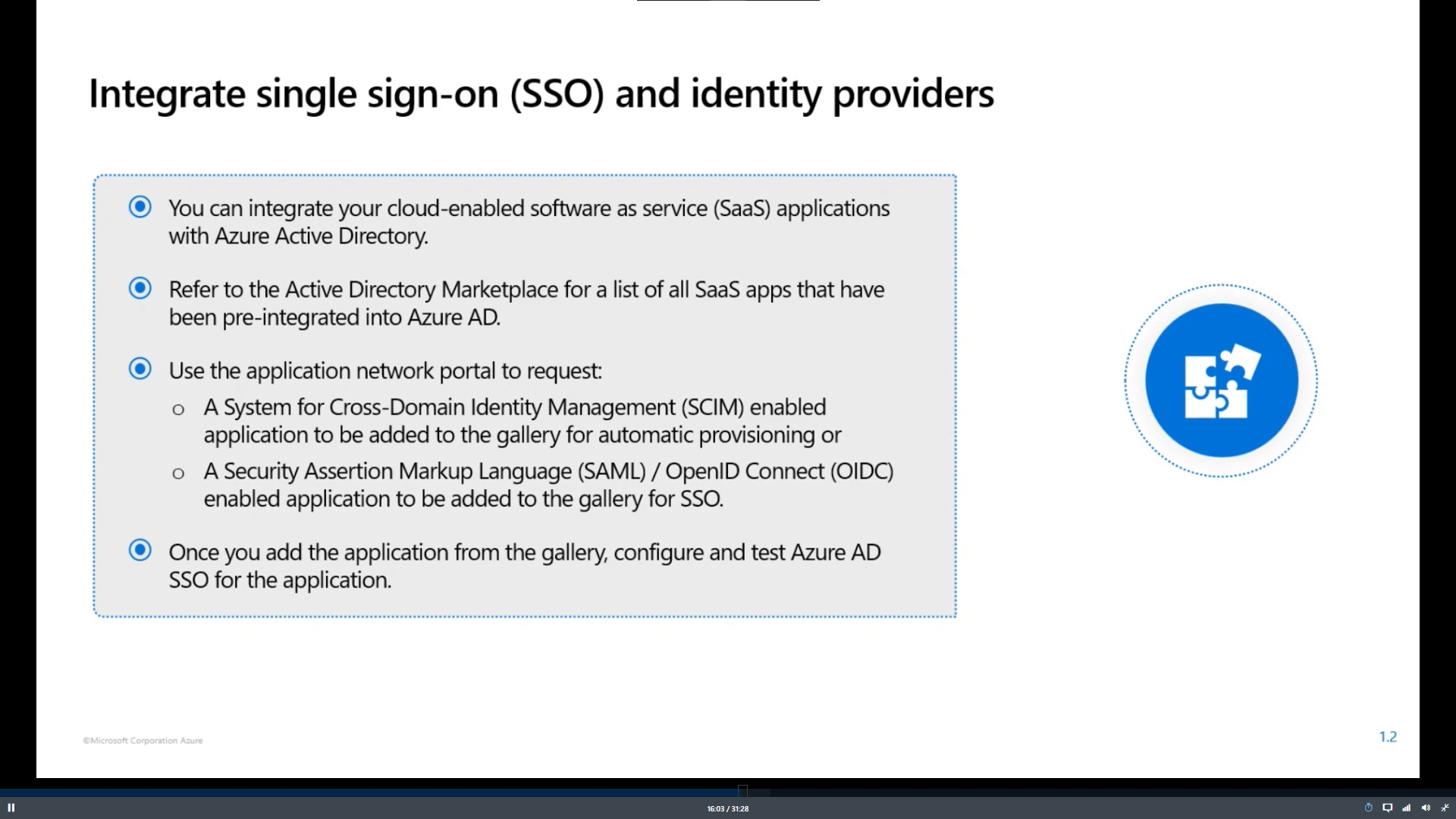

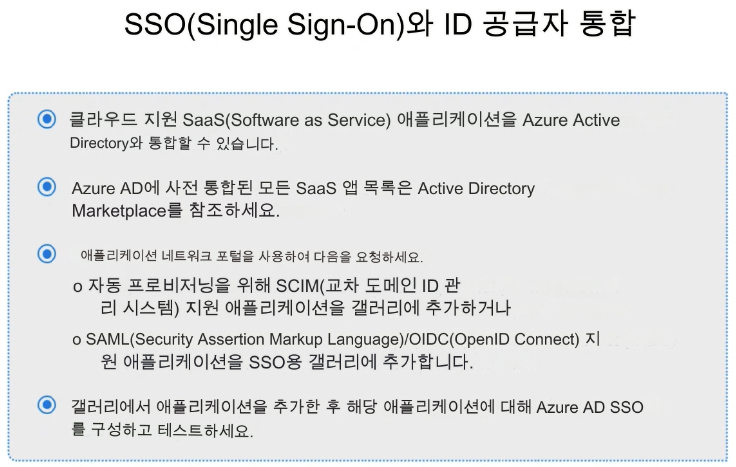

SSO(Single Sign-On)와 ID 공급자 통합

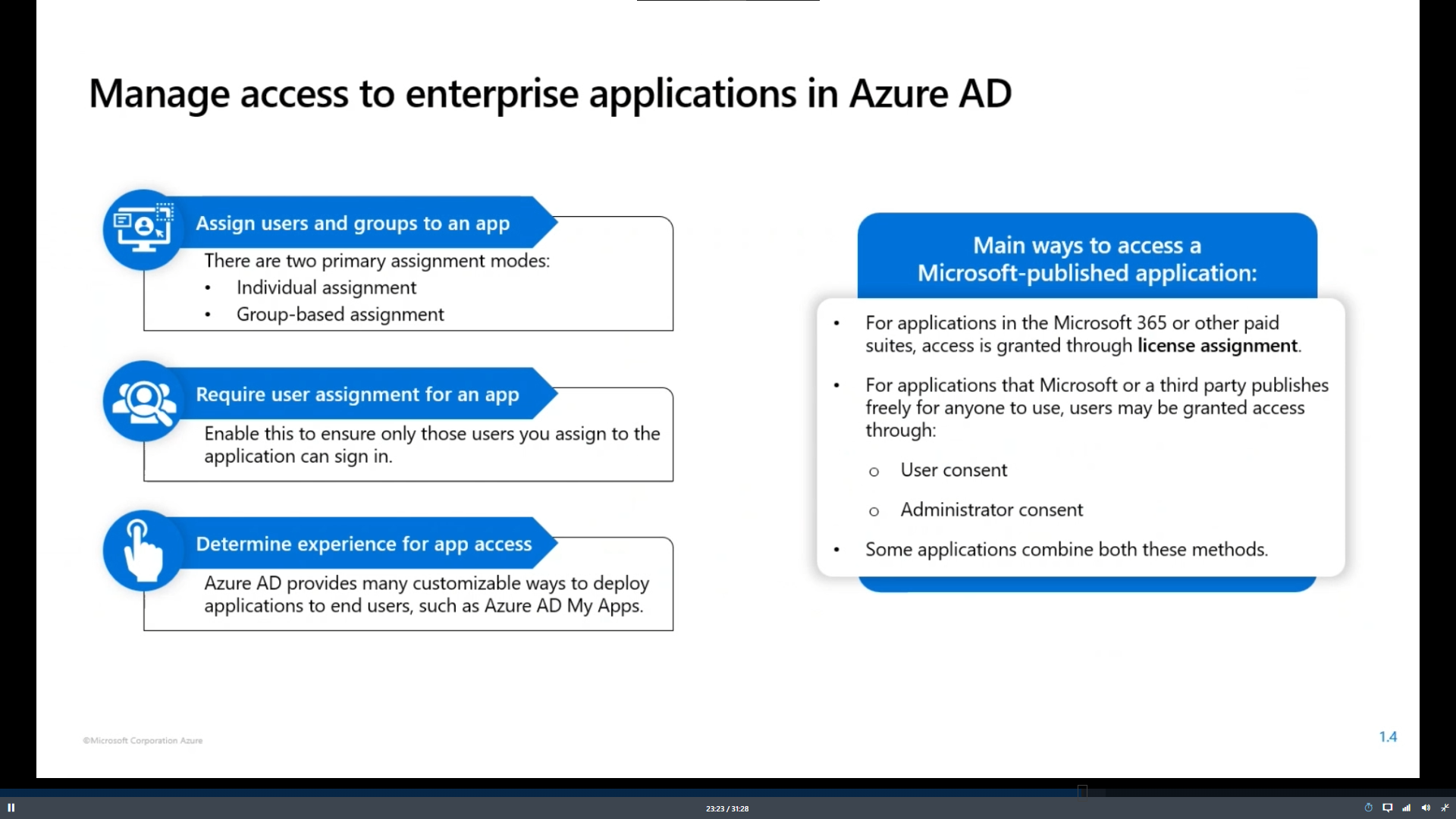

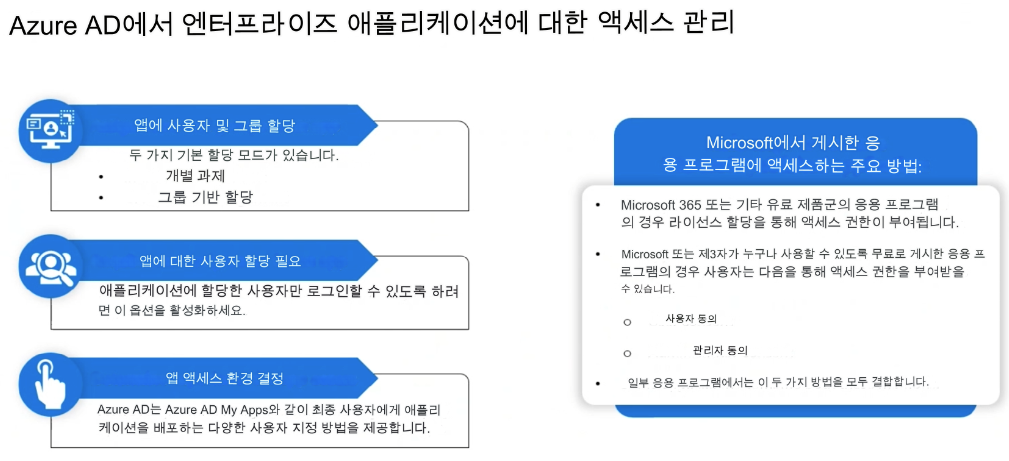

- 클라우드 지원 SaaS(Software as Service) 애플리케이션을 Azure Active Directory와 통합할 수 있습니다.

- Azure AD에 사전 통합된 모든 SaaS 앱 목록은 Active Directory Marketplace를 참조합니다.

- 애플리케이션 네트워크 포털을 사용하여 다음을 요청하세요.

· SCIM(System for Cross-Domain Identity Management) 지원 애플리케이션을 자동 프로비저닝을 위해 갤러리에 추가하거나

· SAML(Security Assertion Markup Language)/OIDC(OpenID Connect) 지원 애플리케이션이 SSO용 갤러리에 추가됩니다.

- 갤러리에서 애플리케이션을 추가한 후 애플리케이션에 대한 Azure AD SSO 테스트를 구성합니다.

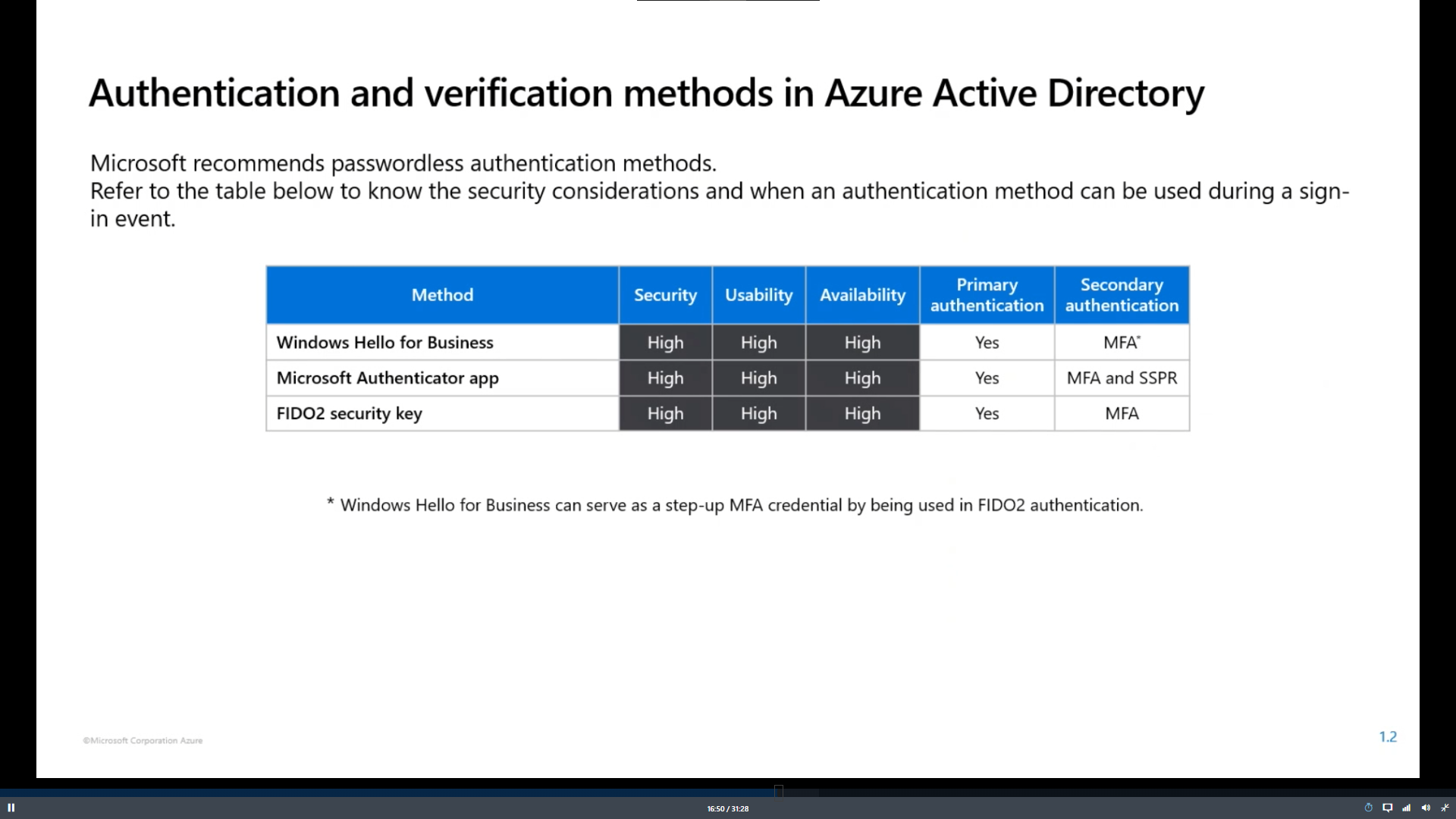

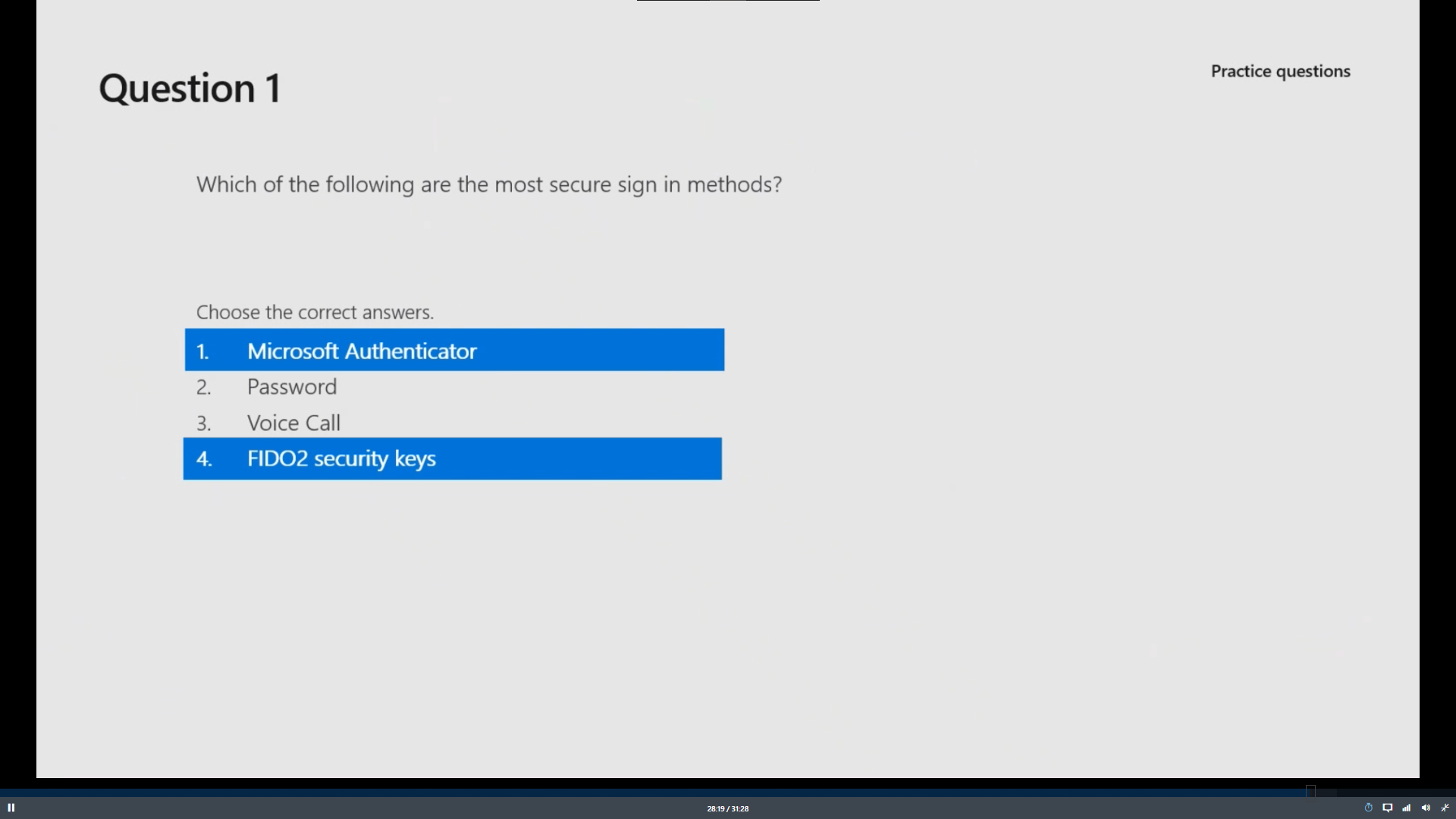

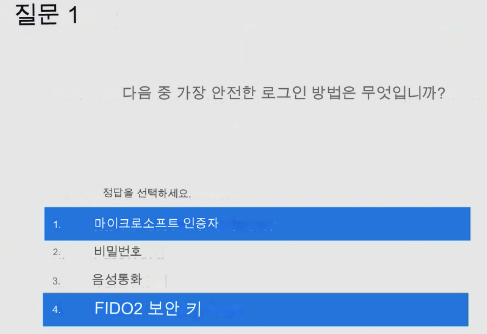

| 방법 | 보안 | 편리함 | 유용성 | 1차 인증 | 2차 인증 |

| 비즈니스용 Windows Hello | 높음 | 높음 | 높음 | 가능 | MFA` |

| Microsoft Authenticator 앱 | 높음 | 높음 | 높음 | 가능 | MFA and SSPR |

| FIDO2 보안 키 | 높음 | 높음 | 높음 | 가능 | MFA |

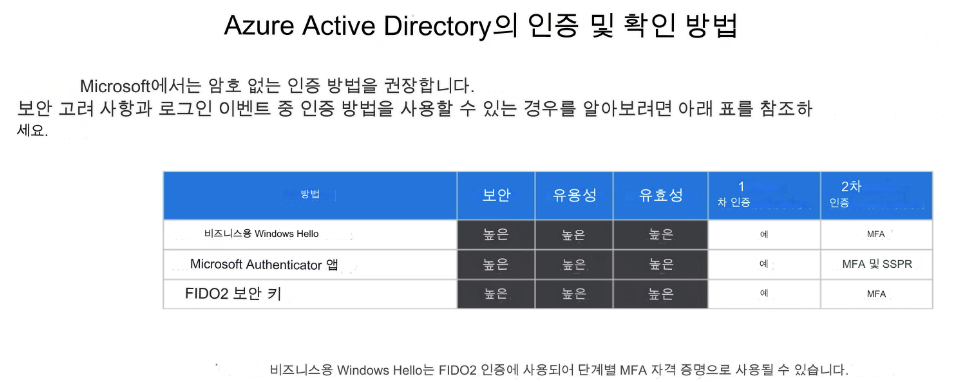

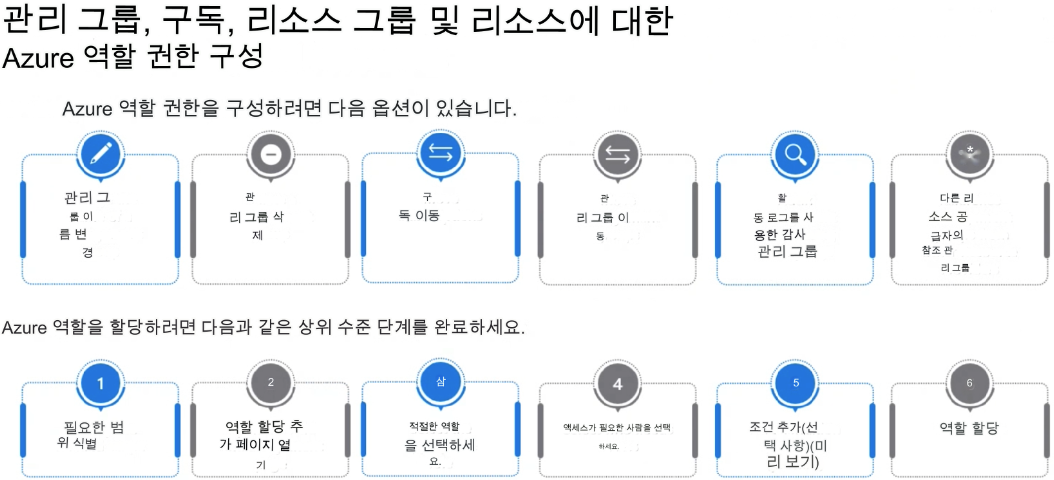

3. 구독 이동

4. 관리 그룹 이동

5. 작업 로그를 사용한 감사 관리 그룹

6. 다른 리소스 공급자의 참조 관리 그룹

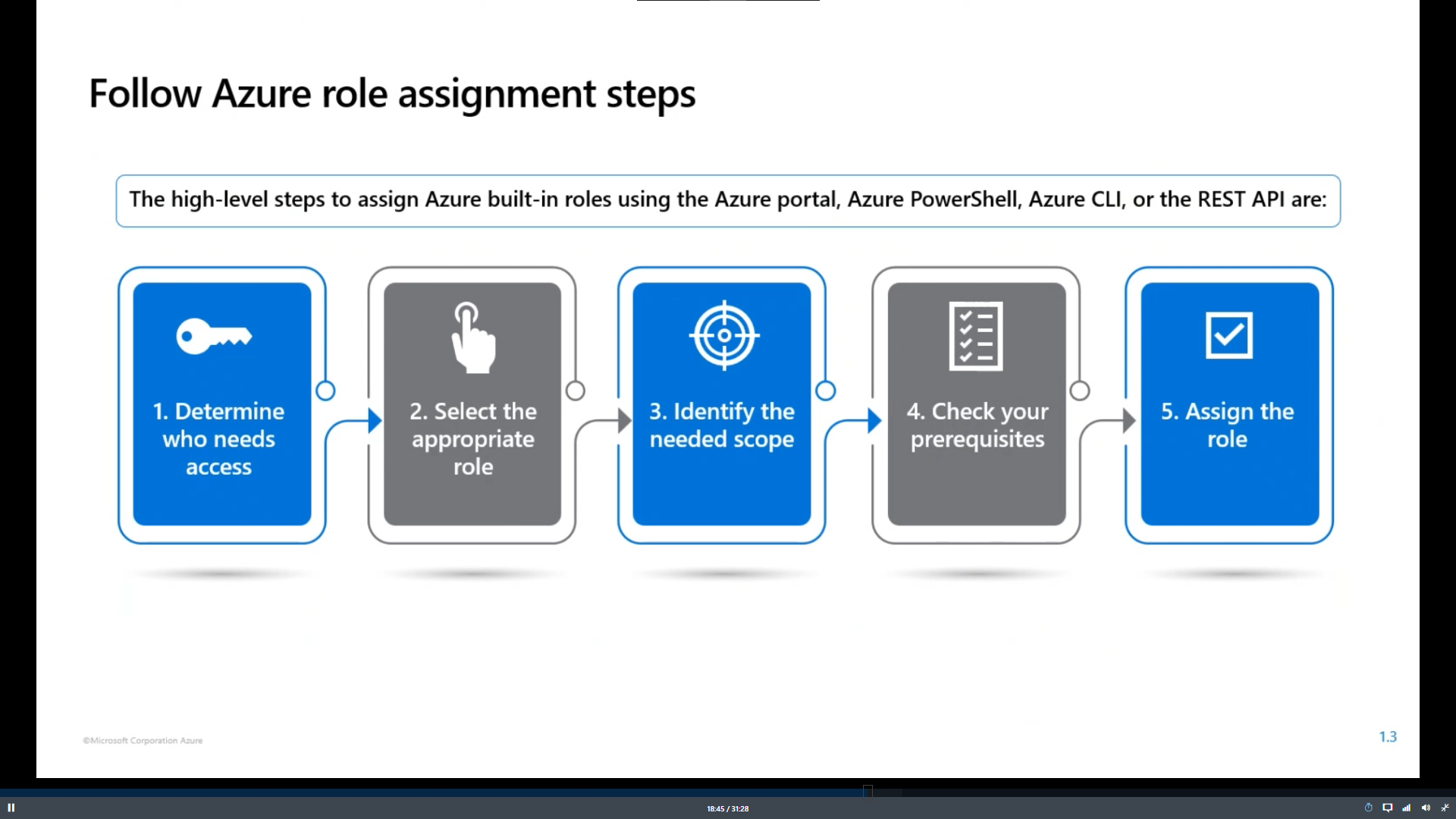

- Azure 역할을 할당하려면 다음 상위 단계를 완료합니다:

1. 필요한 범위 파악

2. 역할 할당 추가 페이지 열기

3. 적절한 역할을 선택

4. 액세스가 필요한 사용자 선택

5. 조건 추가(선택사항)(미리보기)

6. 역할 할당

|

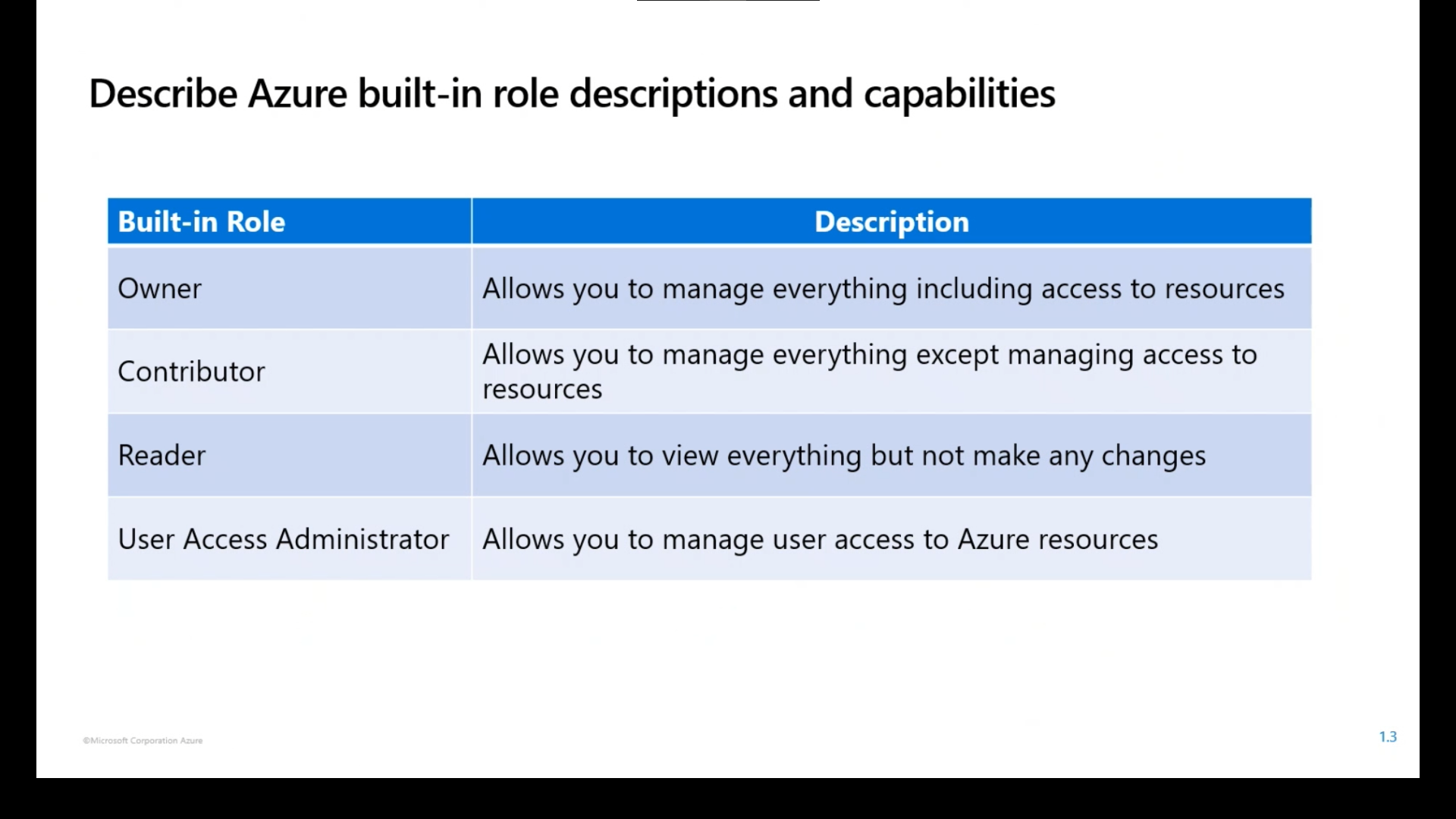

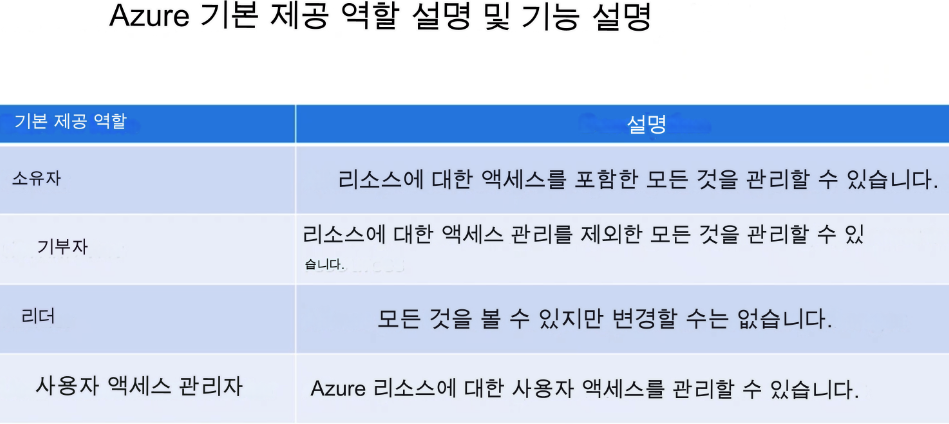

기본 제공 역할

|

설명 |

| Owner |

리소스에 대한 액세스를 포함한 모든 것을 관리할 수 있습니다

|

| Contributor |

리소스에 대한 액세스 관리를 제외한 모든 것을 관리할 수 있습니다

|

| Reader |

모든 내용을 볼 수 있지만 변경할 수 없음

|

| User Access Administrator 사용자 액세스 관리자

|

Azure 리소스에 대한 사용자 액세스를 관리할 수 있습니다

|

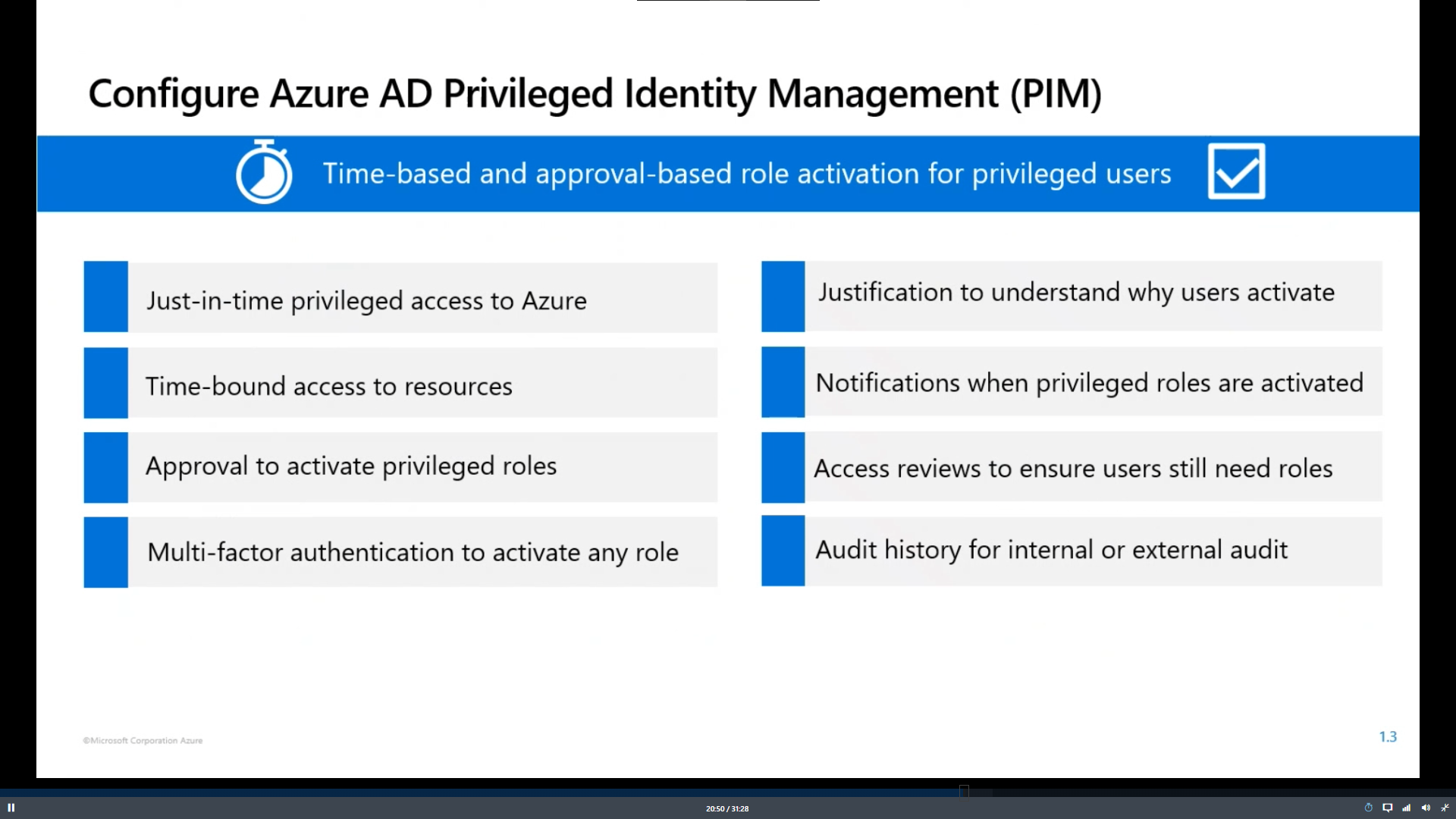

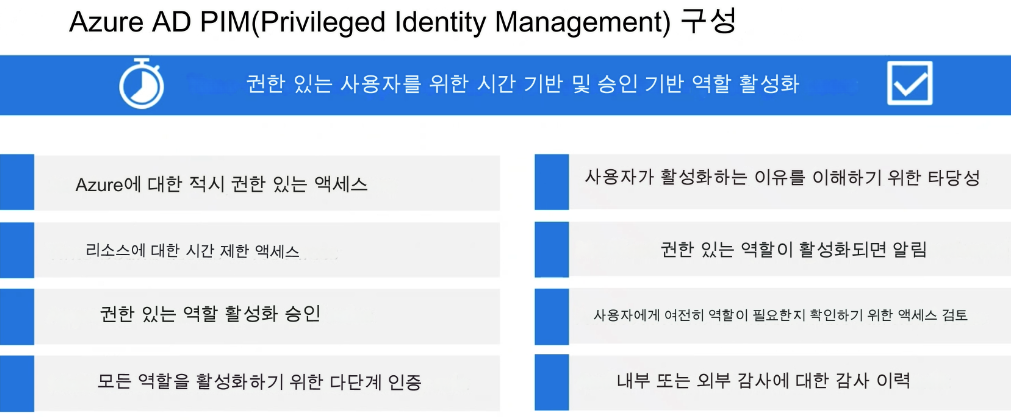

- Premium P2 license

관리 사용자(PIM) 구성원의 역할 할당 평가

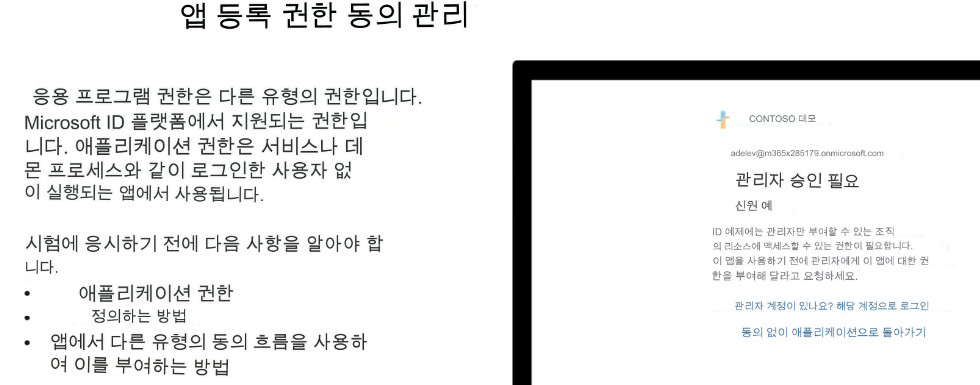

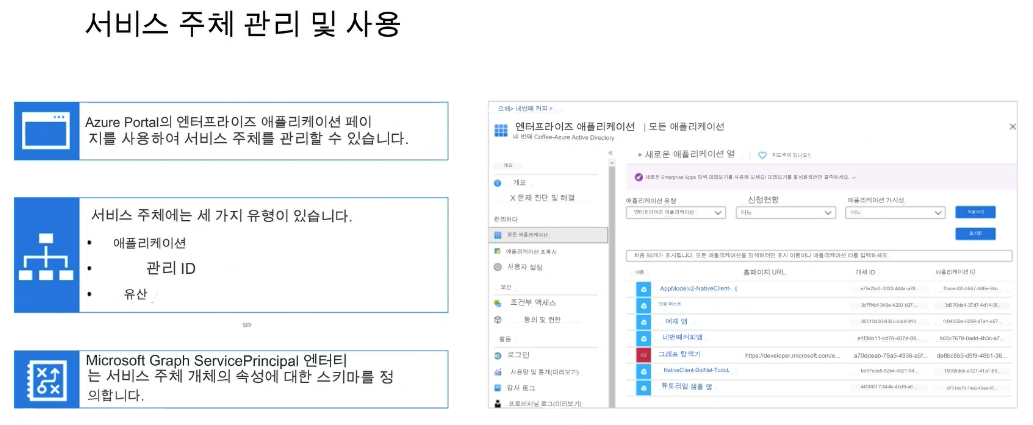

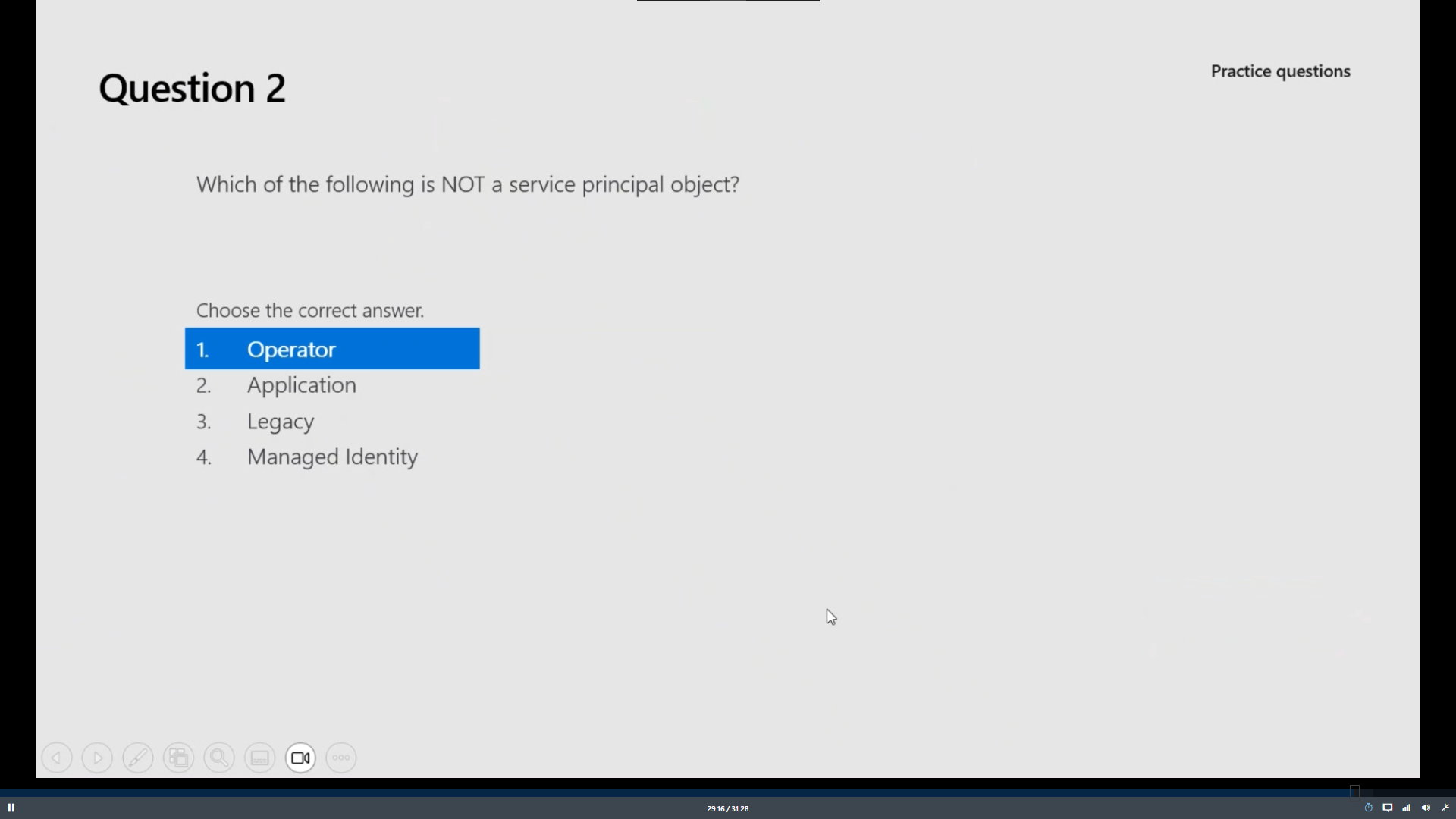

- Service types : Application, Managed identity, Legacy

- 서비스 주체 유형 : 어플리케이션, 관리자ID, Legacy

다음 중 서비스 주요한 개체가 아닌 것은 무엇입니까?

'Cloud > Azure' 카테고리의 다른 글

| AZ-500 Exam summary Topic 2 (1) | 2023.10.24 |

|---|---|

| AZ-500 Exam summary Topic 1 (2) | 2023.10.22 |

| 04. AZ-500 준비 – 보안 작업 관리 (0) | 2023.10.08 |

| 03. AZ-500 준비 – 컴퓨팅, 스토리지 및 데이터베이스 보안 (0) | 2023.10.08 |

| 02. AZ-500 – 보안 네트워킹 준비 (0) | 2023.10.08 |